O que o Google erra

Fora do alcance dos motores de busca tradicionais, Os sistemas de navegação proteger comunicações criptografadas, mas também abriga um mundo crime

O computador Edward Snowden, o Agência de Segurança Nacional dos EUA, Rebeldes sírios e um grupo de traficantes de drogas escritório share. É nas partes internas do Internet, no chamado Deep Web (profunda web). Um submundo, apesar do nome místico, que inclui toda a informação de que os motores de busca convencionais, como o Google ou o Yahoo não pode controlar.

Em muitos casos, simplesmente não é indexado páginas de conteúdo: intranets, As bases de dados, tais como o Biblioteca do Congresso o sites em processo de sucata. A grande maioria do conteúdo da Internet entre 80% e 95% de acordo com as estimativas mais, embora seja muito difícil dar uma percentagem real-, no são acessíveis através de motores de busca. Mas Deep Webtambém inclui um volume crescente de conteúdo criptografado por razões políticas, militar, ativismo de privacidade ou puramente criminoso. Revolução do Egito, Wikileaks ou cibercrime mais sofisticada mudaram nos últimos tempos em um ambiente de chão neste reino do anonimato.

Para navegar pelas profundezas da Red, se um usuário sabe o endereço exato da página que você está procurando, Eu poderia acessá-lo no computador digitando a URL. Mas não seria uma navegação segura. Cada pesquisa pode ser facilmente monitorado ou usado para o comércio com os dados do usuário.

A privacidade é uma das chaves de hacktivistas a revolução "’

A resposta tem sido a criação de redes criptografadas que garantem a navegação anônima, como a famosaPortão, usado hoje por cerca de 2,5 milhões de pessoas em todo o mundo. Mas o sistema também se tornou um refúgio inegável para o comércio ilegal de produtos e cibercrime. Qualquer um pode agir, ou crime, sem deixar vestígios.

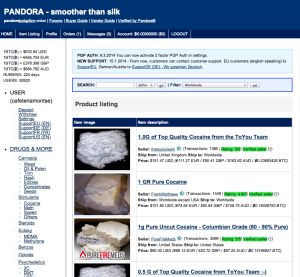

Capturar páginas onde se vendem drogas

O nome correto para a rede Tor (The Onion Router) refere-se a operação: um sistema de camada (como uma cebola, cebola em Inglês) que remove os traços Pesquisa. O computador se conecta a endereços IP aleatórios de usuários que se juntaram Tor em todo o mundo (todos podem escolher ser ou não parte dessa rede, onde os usuários se esconder uns dos outros) e muda aleatoriamente, o que torna praticamente impossível encontrar a origem dessas pesquisas.

O sistema é simples. Só precisava de um computador e software livre, que pode ser baixado a partir de qualquer navegador. Para um par de horas, uma casa no Raval, em Barcelona, especialista em redes de computadores mostra lojas país onde se pode obter qualquer produto imaginável ilegal. No Portal Deep Web Agora é vendido um grama de cocaína pura por 70 euros, 10 gramas velocidade por 47 euros ... Em Pandora, outros mercados neste mundo subterrâneo, M4 assalto de uma pena metralhadora 4.700 euros; DNI espanhol e passaportes de todas as nacionalidades podem obter um pouco mais de 40 euros. Mergulho ligeiramente, algumas pessoas até se ofereceu para matar um terço e, de acordo com fontes do Mossos d'Esquadra, É fácil comprar imagens de tortura, estupro e assassinato.

Outubro 2013, el FBI Cerro Silk Road, até então o maior e-marketplace preto que existia na Deep Web. Sou proprietário, um menino de 29 anos apelidado Dread pirata Roberts, que seria encontrado em quase três milhões em bitcoins, foi acusado de tráfico de drogas, lavagem de dinheiro, conspiração e pirataria. Tornaram-se centenas de milhares de transações (valor estimado 20 milhão, sobre 15 milhão) e, como anunciado, foram vendidos centenas de quilos de drogas. "Rota da Seda se tornou o mais sofisticado e amplo mercado criminoso internet hoje", foi anunciado. Durou algumas horas. O dia após a intervenção, ya ocupavam esse trono nuevos mercados como Pandora o Agora.

A rede Tor é usado por mais de dois milhões e meio de pessoas

Todas as compras são pagas em Bitcoin-uma volátil criptodivisa criada em 2009 pelo misterioso pseudônimo Satoshi Nakamoto apenas listados hoje 480 euros- E transações geralmente são realizadas por intermediários (chamadoescrow o fidecomisos): serviços de reter o pagamento até receber a mercadoria em casa através do correio. A confiabilidade de ambas as partes é pontuado após cada transação, imitando plataformas legais como o eBay. "Great value, como de costume. Altamente recomendado ", lê uma das críticas de clientes de um vendedor de cocaína. Todavia, a maioria das ofertas são scams, diz o chefe do crime computador Mossos d'Esquadra, enquanto um membro da unidade mostra PÁGINA PRINCIPAL, nas instalações do organismo em Sabadell, algumas páginas de pedofilia.

Tor foi criado em 2003 como uma evolução do projeto Onion Routing, a ser realizado pelo Laboratório de Pesquisa Naval os EUA. Como Internet, sua origem era militar, mas hoje é responsável pela gestão e manutenção do Projeto Tor, uma organização sem fins lucrativos com sede em Massachusetts organização composta principalmente de voluntários. Seu diretor é Roger Lingledine computador, um dos criadores originais e guru deste movimento. O nível de privacidade alcançado pela rede é quase perfeito. Javier Barrios, departamento de crimes cibernéticos da empresa de segurança de computadores corrobora S21SEC. "Tor é atualmente um forte sistema de privacidade, extremamente complexa para o utilizador final IP. Enquanto organizações como a NSA, [a Agência de Segurança Nacional dos EUA] tive alguns ataques bem sucedidos contra a rede, continua a ser um sistema muito forte ".

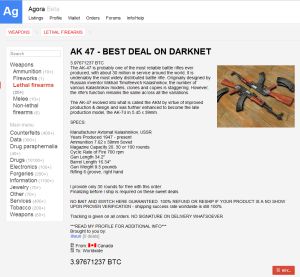

Captura de tela de uma página web para vender armas

Justamente, Edward Snowden, computador que descobriu espionagem em massa para a NSA, disse há algumas semanas em um vídeo que é a sua rede favorita Tor para garantir o anonimato, e da própria agência para trabalhar (que irá tentar atacar esta rede várias vezes, como auto Snowden) Tor considerado "rei" em matéria de segurança.

Para a polícia é muito difícil de rastrear as transações feitas em Deep Web e, Na maioria dos casos, uma vez que este varejo de drogas, nem vale a pena uma intervenção judicial complicado e tecnologicamente. "O criminoso procura que não se pode vincular a uma comunicação ou gestão; anonimato quase absoluto. E redes Tor dificultar a rastreabilidade alguém ", A lógica diz o chefe das unidades da Polícia de Segurança Nacional no centro de Madrid.

A dificuldade é compartilhada com outras forças de segurança, que a falta de ferramentas para adicionar os problemas criados pela diferente legislação internacional. "Nós não podemos chamar a lógica em processos judiciais que seria a conexão entre um autor e conteúdo", diz o chefe do crime computador Mossos d'Esquadra, polícia muito mais focada em crimes de pornografia infantil também estão empenhados em utilizar o submundo de Deep Web. "Gerar dificuldades. É um lugar onde o trabalho é, mas não permite que o nível de processo para aplicar a autoria dos fatos ". Em 2010, a polícia catalã rompeu uma rede de pedofilia a operar em profundidade ironicamente chamado Proteja-nos.

Para além do mundo do crime que os couros, o Deep Web e redes como o Tor é o triunfo do movimento chamado hacktivista, que passou anos lutando pela privacidade na Net. Tem sido uma ferramenta indispensável na luta da população de países como a Síria conflito ou lugares com a censura na Internet e espionagem como China, Irã o mesmo Turquia. Também as novas iniciativas em Espanha para obter informações sobre a corrupção. Eles argumentam que, em um mundo onde os dados são o novo petróleo e, se não deixar vestígios não são rentáveis ou manipulado. Isso é parte da revolução da Internet caminhar e encontrar algumas variáveis, em casos como o maciço de espionagem da NSA. O jornalista jornal britânico The Guardian que trouxe o caso, Glenn Greenwald, recomendado neste jornal na semana passada começar a usar e-mails criptografados para profissionais que trabalham com segredos e deve proteger as fontes. Mercè Molist, Especialista jornalista espanhol em segurança informática, corrobora, e acredita que, se essas redes simplificar e melhorar a sua velocidade, poderia começar a ser usado mais amplamente.

Eles estão na mesma. Tor lançou seu próprio sistema de e-mail e, até que o FBI encerrá-lo há um ano, como parte de uma operação contra o abuso de crianças, Foi bastante popular. A mesma coisa aconteceu com Lavabit (o uso Edward Snowden) após escândalo de espionagem. Hoje,Protonmail, com um servidor hospedado na Suíça, é a nova criptografia de e-mail alternativo. No entanto, não há rede de segurança para 100%, qualifica como Javier Barrios: "Tudo isso faz com que seja mais difícil para você encontrar, mas a NSA tem implementado vários sistemas para espionar Tor. Eles não pode quebrar a rede, mas tem truques para caçar a mais negligenciada. É um jogo de gato e rato. Mas hoje a navegação anônima é essencial em países onde é proibido o transporte livre. O controle da sociedade por parte dos governos não é mais uma conspiração paranóica ou história "

Dark of the "web profunda’

Através de redes de comunicação, como Tor não pode acessar o conteúdo que pode ser atribuída ao seu autor. Alguns navegadores projetados para este ambiente, como Torch o Grams, dar acesso a mercados que oferecem serviços e produtos ilegais. A polícia alerta que a maioria dos anúncios são uma farsa.

Brasão. Al entrar em mercados como agora o Pandora, Os produtos são classificados por abas. Selecione as "armas" e os anúncios aparecem como um rifle AK-47 3,97671237 Bitcoin (sobre 1.920 euros). Seu vendedor, com sede no Canadá, explica os benefícios do aparelho e promete devolver o dinheiro se o cliente não estiver satisfeito. Armas desmontadas também são vendidos, como uma Glock 26 o um fuzil de assalto M4.

Drogas. Ele é o principal produto desses supermercados. A cocaína de alta pureza, MDMA, DMT, velocidade, maconha, cetamina ... Os navios também carregam correio.

Crédito e documentação. Eles podem ser alcançados números de cartões de crédito para fazer compras on-line e todos os tipos de passaportes e bilhetes de identidade.

Pedofilia. As inúmeras páginas web escondida pedófilo profundo, imagens de tortura e assassinato. O hackers legal e Mossos d'Esquadra ênfase especial nesta seção. O chefe do cibercrime mostra alguns exemplos e relata o caso de vídeo que você mais horrorizada nos últimos tempos: abuso sexual e assassinato de uma menina chinesa dois anos.

http://sociedad.elpais.com/sociedad/2014/06/06/actualidad/1402082139_266819.html